"Buon pomeriggio, signore. Potrebbe dirmi dove posso comprare una compostiera come questa? Mi serve per un progetto scolastico", la voce del dodicenne era molto sicura, per cui l'autista dell'autobus urbano di Los Angeles non aveva idea di cosa avesse in mente il ragazzo. In realtà, il suo piano era in linea con le sue qualità principali: la curiosità e la memoria impeccabile, che gli permetteva di ricordare tutte le combinazioni di perforazioni sui biglietti dell'autobus per i trasferimenti. Lo strumento gli serviva per non dover più pagare gli autobus. E per muoversi gratuitamente a Los Angeles. Il nome del ragazzo era Kevin Mitnick. E questa, come ha ricordato nella sua autobiografia, è stata la prima volta nella sua vita in cui ha violato il sistema per ottenere accesso gratuito alle sue risorse. Più tardi avrebbe capito che si trattava di ingegneria sociale. Ma noi lo conosciamo meglio come l'hacker più famoso del mondo, a cui l'FBI ha dato la caccia per due anni.

Avanti veloce

- Chi è Kevin Mitnick?

- Come Kevin Mitnick ha iniziato a penetrare nei sistemi prima di Internet

- I primi grandi hack e il primo tradimento

- L'arresto e lo status ufficiale di "drogato di computer".

- 2,5 anni di fuga dall'FBI

- Game over: come Kevin Mitnick è stato catturato all'1:30 di notte utilizzando un ripetitore cellulare

- "Buy Freedom": come Kevin Mitnick è uscito di prigione, ma non del tutto libero

- Da hacker a difensore di hacker: come Kevin Mitnick è diventato consulente di sicurezza informatica

- I libri di Kevin Mitnick che si leggono come thriller

- Da antagonista ad architetto della sicurezza

- In breve

Chi è Kevin Mitnick?

Se pensate ancora a un hacker come a un adolescente pallido con una felpa con il cappuccio, che sgranocchia patatine davanti a un monitor di notte, è perché non avete letto la storia di Kevin David Mitnick. Nato il 6 agosto 1963 e morto il 16 luglio 2023, negli ultimi sessant'anni è riuscito a diventare una leggenda del cyberspazio: sia nella lista nera dell'FBI che nella classifica dei bestseller del New York Times. Non tutti ci riescono.

Negli anni '90, Mitnick era un hacker che andava dove non era invitato. Non per soldi. Non per la fama. Solo perché poteva farlo. Il suo arresto nel 1995 fu una vera e propria sensazione informatica: non tanto una persona era sotto processo, quanto un fenomeno che le forze dell'ordine non sapevano nemmeno come qualificare correttamente. Fu condannato a cinque anni. E, naturalmente, ci fu un gran clamore mediatico, libri, film e accese discussioni su tutti i forum possibili (sì, esistevano già allora).

Ma il dramma non finì lì: dopo essere stato rilasciato dal carcere, Kevin si trasformò in una spettacolare trasformazione informatica: da malvagio black-hat a guru white-hat. Ha fondato la Mitnick Security Consulting, ha fornito consulenza alle aziende, ha scritto libri sulla sicurezza e si è impegnato nel progetto KnowBe4, che insegna alle persone a non cliccare su tutto ciò che lampeggia. La sua autobiografia è diventata un successo, e anche in questo caso non grazie al marketing, ma a una storia che non può essere inventata.

Il caso di Mitnick viene ancora citato nei corsi di diritto digitale: era un'epoca in cui nessuno sapeva davvero cosa fare con gli hacker. Le nuove leggi venivano letteralmente scritte al volo e i tribunali stavano studiando la differenza tra "copiare software" e rubare cookie. Inoltre, molti ritenevano che la sua punizione fosse troppo severa e che avesse subito pochi danni reali.

Oggi Mitnick è più di un nome. È parte della cultura informatica. La sua storia solleva ancora la domanda principale: chi è un hacker - un criminale o un informatore che espone falle nel sistema che nessun altro nota? Kevin sembra essere riuscito a essere entrambe le cose.

Come Kevin Mitnick ha iniziato a hackerare i sistemi prima di Internet

Kevin David Mitnick è nato il 6 agosto 1963 nel quartiere Van Nuys di Los Angeles, in California. I suoi genitori, Alan Mitnick e Shelly Jaffe, divorziarono quando lui era bambino, così trascorse la maggior parte della sua infanzia con la madre. Anche la nonna materna, Reba Vartanian, ha partecipato alla sua educazione. La famiglia aveva radici ebraiche e non aveva molti soldi: la madre faceva due lavori e Kevin aveva molto tempo libero e ancora più curiosità per il mondo che lo circondava.

Kevin Mitnick all'età di 3 anni. Illustrazione: mitnicksecurity.com

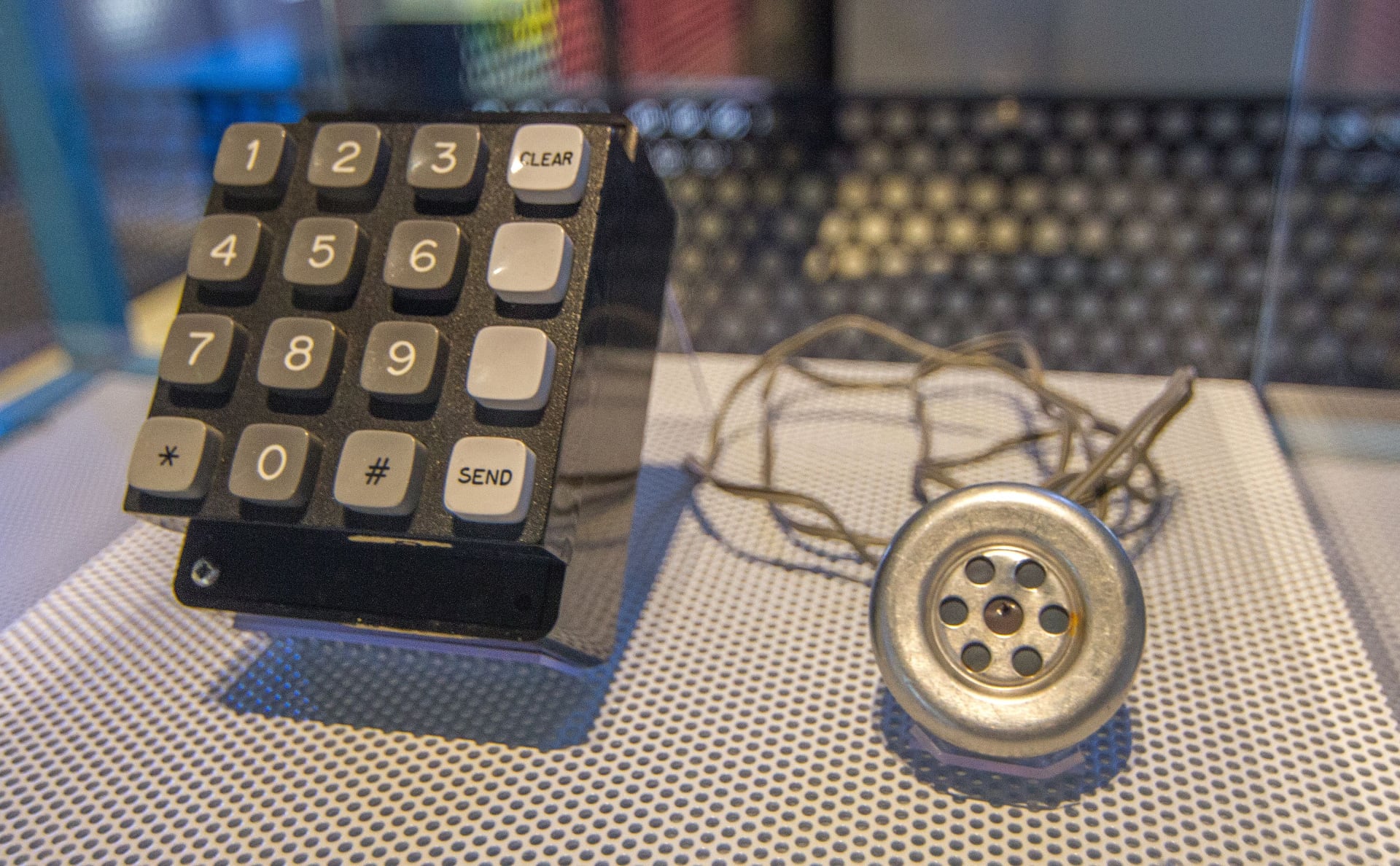

Ed è in questo ambiente - non nelle lezioni di sicurezza informatica, ma da qualche parte tra le strade e le fermate degli autobus di Los Angeles - che si è svegliato l'hacker che l'FBI stava cercando in seguito. All'età di 12 anni, Mitnick mostrava già un'inclinazione per l'ingegneria sociale: inventò una storia su un progetto scolastico e chiese a un autista di autobus dove trovare una compostiera per i biglietti. Comprò il dispositivo, prese una serie di biglietti di trasferimento vuoti da un cassonetto vicino al deposito degli autobus (gli autisti gettavano semplicemente i moduli inutilizzati dopo il loro turno) e iniziò a viaggiare per la città senza un centesimo. Tutto era legale... beh, quasi.

Una vista approssimativa della compostiera di biglietti utilizzata da Mitnik. Illustrazione: Wikipedia

Non si trattava di un tentativo di risparmio, ma del primo test del sistema per vedere se poteva essere violato. Curiosità, eccitazione e comprensione di come aggirare le regole: tutto questo è diventato non solo un gioco da ragazzi, ma il primo caso nel futuro portfolio dell'hacker più famoso degli Stati Uniti. E la cosa più interessante è che, secondo lo stesso Mitnick, i suoi genitori presero la storia con un sorriso piuttosto che con un rimprovero. Persino gli autisti degli autobus, che sapevano dei suoi trucchi, erano piuttosto comprensivi.

Alla James Monroe High School di North Hills, Kevin Mitnick non si limitava più a giocare con i pulsanti, ma iniziò a rendere ufficiale la sua ossessione per la tecnologia. Ricevette una licenza di radioamatore, prima con il nominativo WA6VPS e dopo il carcere la rinnovò come N6NHG, come un vero operatore della vecchia scuola. Allo stesso tempo, adottò lo pseudonimo di Condor, ispirato al thriller spionistico I tregiorni del Condor. Naturalmente, un film che parla di cospirazioni, di governo e di nomi modificati: perfetto per un hacker in erba.

La sua passione infantile per la radio si è trasformata in una vera e propria dipendenza dai sistemi di comunicazione.

Sulla sua stazione radio non ascoltava la musica, ma... la polizia locale.

Catturava le trasmissioni, studiava le frequenze, studiava come funzionano le comunicazioni, chi può sentire cosa e come assicurarsi di sentire più di quanto fosse consentito. La sua licenza FCC confermava che sapeva cosa stava facendo. Ma la parte più interessante della sua vita è iniziata quando si è dedicato al phreaking telefonico, l'arte di entrare nei sistemi telefonici molto prima dell'iPhone. All'epoca, lo strumento principale dei maniaci della telefonia era la cosiddetta Blue Box, un dispositivo elettronico che produce toni utilizzati per generare toni di segnalazione in banda, precedentemente utilizzati nella rete telefonica a lunga distanza. Il dispositivo consentiva di effettuare chiamate interurbane gratuitamente.

Blue Box, progettato e creato da Steve Wozniak (cofondatore di Apple). In mostra al Powerhouse Museum. Illustrazione: Вікіпедія

Un amico mostrò a Kevin che esistevano numeri di prova nascosti nella rete telefonica che permettevano di effettuare chiamate interurbane gratuite. E qui riconobbe una vecchia logica familiare, la stessa logica dei biglietti dell'autobus: c'è un sistema, ci sono delle regole, ma se si conosce un po' come funzionano le cose, si può giocare in modo diverso.

Mitnick ha descritto freakin' come uno "sport estremo". Non peggiore della scalata dell'Everest, ma non con le corde, bensì con un tubo in mano. Aveva 17 anni e aveva già imparato a fingere di essere un dipendente di una compagnia telefonica, inventandosi il nome "Jake Roberts" da qualche "ufficio non pubblico" e chiamando gli uffici spacciandosi per uno dei suoi. Parlava in modo tecnico, sicuro, in gergo. E indovinava tutto, dalle procedure alla credulità umana.

Era la nascita non solo di un hacker, ma di un maestro dell'ingegneria sociale.

I suoi metodi - il pretexting, cioè l'invenzione di una leggenda, la manipolazione convincente e l'improvvisazione senza paura - divennero la base di ciò per cui sarebbe diventato famoso in seguito nel mondo digitale. E soprattutto, all'epoca non era interessato al denaro. Era spinto dalla sfida intellettuale, dal brivido puro di hackerare un sistema che doveva essere infrangibile.

I primi grandi hack e il primo tradimento

Nel 1979, quando Kevin Mitnick aveva solo 16 anni, ricevette la sua prima seria "missione di combattimento" da parte di altri hacker: penetrare in un sistema chiamato"The Ark", di proprietà della Digital Equipment Corporation (DEC). Non si trattava di un semplice server: veniva utilizzato per testare il sistema operativo RSTS/E, all'epoca uno dei sistemi mainframe più importanti al mondo. Per i ragazzi che vivevano di hacking, era come entrare nella scatola nera della NASA.

Il sistema era responsabile dell'esecuzione di alcune funzioni amministrative. Kevin vi accedeva attraverso il numero di telefono dell'Arca che gli aveva dato uno dei suoi nuovi amici. Si trattava di una connessione dial-up a un computer DEC: il numero in sé non serviva a molto, perché senza login e password si potevano ascoltare solo i suoni del modem. Ma le barriere tecniche non sono un problema per Kevin. Egli utilizza il suo marchio di fabbrica, l'ingegneria sociale: chiama l'amministratore del DEC, finge di essere Anton Chernoff, il vero sviluppatore dell'azienda, e si lamenta: "Ops, ho dimenticato l'accesso". Tutto è calmo, sicuro di sé, con un'enfasi sull'autorità. Il risultato? L'amministratore crea un nuovo account per lui e utilizza persino la password fornita da Mitnik. Nessun controllo. Nessuna domanda.

Mitnik accede. Ma non accede da solo: condivide l'accesso con il suo gruppo. A quel punto, gli stessi uomini che hanno istigato l'hacking vengono a bussare. Uno di loro consegna Kevin alla sicurezza del DEC, comunica il suo nome e racconta tutto.

Inizialmente il DEC "dipinse" il danno a 4 milioni di dollari, ma il procuratore federale James Sanders ammise in seguito che il costo effettivo per risolvere l'hacking era di circa 160.000 dollari.

È stato un momento di transizione. Mitnick era solito violare le linee telefoniche, ma ora stava violando sistemi informatici veri e propri. E non lo fece a causa di bug o vulnerabilità non rilevate dai sistemi di sicurezza, ma a causa dell'ingenuità umana. Invece di un attacco tecnico, si trattava di un attacco psicologico.

L'ingegneria sociale è diventata la sua arma principale.

Ed è stato anche il suo primo tradimento in un ambiente che sembrava vivere secondo il codice "non si tradiscono i propri". Si è scoperto che anche nel mondo degli hacker c'è chi è disposto a scendere a patti non appena sente puzza di bruciato. E lo status in una sottocultura è fluido come un indirizzo IP su una connessione dial-up.

L'arresto e lo status ufficiale di "dipendente da computer"

Nel 1981, quando Kevin Mitnick aveva appena 17 anni, insieme a un amico decise di giocare non con una rete scolastica, ma con la Pacific Bell, uno dei giganti del mercato americano delle telecomunicazioni. L'obiettivo era COSMOS, un sistema di gestione dell'infrastruttura principale delle linee telefoniche. Quando riuscirono a penetrare, Mitnick non si limitò a far rimbalzare i comandi, ma deviò le linee, intercettò le chiamate, interruppe i percorsi e creò scompiglio. La gente pensava che gli operatori stessero giocando o scherzando. Ma si trattava solo di Kevin, che stava esplorando il mondo della rete con il metodo del "cosa succede se...".

Non si è fermato lì. Con l'accesso al database COSMOS, Mitnik ha rubato password, account, combinazioni di gateway, documentazione tecnica e persino il manuale completo del sistema - qualcosa per cui gli hacker di oggi vendono le loro anime cibernetiche sulla darknet. Naturalmente, non usava tutto questo solo "per la scienza", ma anche per il proprio tornaconto: reindirizzava le linee telefoniche a suo piacimento.

Non si trattava di un semplice hacking, ma di una vera e propria interferenza con il lavoro dell'operatore di telecomunicazioni a livello di kernel.

Ed è stato questo scherzo che ha portato al suo arresto. È stata la prima volta che Mitnik è stato catturato non per le sue orecchie, ma per il suo sesso, e ha trascorso un anno in un centro di riabilitazione. Non una prigione, ma nemmeno un semplice "colloquio con i genitori". Mitnik non ha avuto paura: è passato a un nuovo livello e ha continuato. Aveva già avuto altri "addestramenti": hackeraggio del sistema informatico della scuola, ricerca di numeri segreti di celebrità. Ma il vero "salto di livello" avvenne nel 1983, quando, mentre studiava all'Università del South Carolina, si collegò ad ARPANET, la rete che in seguito divenne la base di Internet. E il computer, ovviamente, non apparteneva ad altri che al Pentagono. Sì, andò davvero a "bazzicare" il computer del Dipartimento della Difesa degli Stati Uniti.

Si trattava di un reato più grave: 6 mesi di carcere minorile. E sebbene non ci sia stato alcun danno in termini di sabotaggio, il sistema statale si è finalmente reso conto che la scusa "gli hacker sono solo adolescenti che giocano" non funziona più. Perché questi "adolescenti" si spingevano dove nemmeno gli adulti con accesso non dovrebbero andare.

La situazione si è fatta ancora più grave in seguito, quando si è trattato dell'hacking del DEC.

In quegli anni il sistema giudiziario stava imparando a trattare con gli hacker, quindi il processo fu lento ma doloroso.

Mitnick fece un accordo con gli investigatori, si dichiarò colpevole e ricevette 12 mesi di carcere, più 3 anni di libertà vigilata. Si tratta di una sorta di arresti domiciliari digitali: sei libero, ma il tuo computer è sotto controllo, la tua attività è limitata e sei sorvegliato.

Durante l'udienza, il giudice federale ha persino detto che Mitnick era"dipendente dalle intrusioni informatiche", come se non si trattasse di un hobby, ma di una seria diagnosi clinica. Quindi, invece di "dipendente da serie TV", ha detto "dipendente da hacker".

Questo caso è diventato il punto di ingresso ufficiale di Mitnick nella storia legale della criminalità informatica statunitense. Il suo rilascio sotto sorveglianza doveva terminare nel 1992, ed è stata forse la prima volta che il sistema giudiziario ha cercato di creare un quadro di comportamento per una persona che non ruba denaro o vende dati, ma entra in luoghi dove non è invitato. E si sballa.

Il ritardo tra il crimine e la punizione ha mostrato la cosa principale: negli anni '80, il sistema legale era anni luce indietro rispetto agli hacker, ma stava già iniziando a recuperare.

2,5 anni di fuga dall'FBI

Nel 1992, Kevin Mitnick avrebbe dovuto già "calmarsi": aveva scontato la sua pena, tre anni sotto sorveglianza - era il finale della storia. Ma i libri non erano il suo genere. Invece di completare educatamente il periodo di supervisione, si introdusse nuovamente nei sistemi della Pacific Bell, questa volta per verificare come lo stessero monitorando. In altre parole, è entrato nel sistema per scoprire se era monitorato, perché non aveva il diritto di entrarvi. Questa è la logica degli hacker, non la logica legale. Ed è questa logica che ha portato all'emissione di un mandato di arresto nei suoi confronti nel 1993.

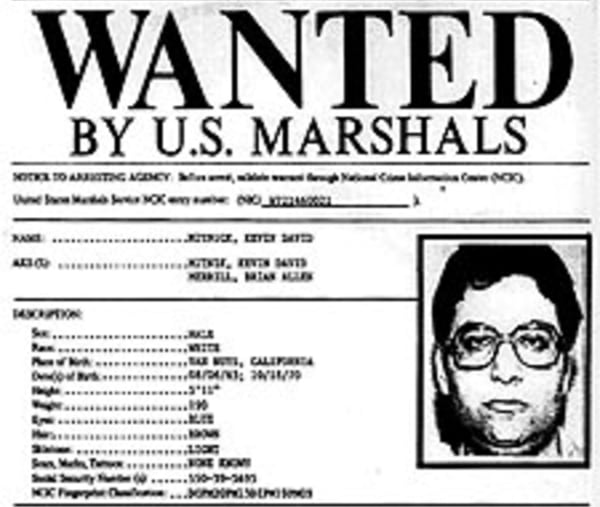

Ma Mitnik decide di non seguire le regole. Scompare dai radar e i due anni e mezzo successivi si trasformano in un blockbuster cyberpunk in tempo reale. Pseudonimi, documenti falsi, numeri di telefono rubati e falsi, cellulari clonati che rendono impossibile localizzarlo. Lavora sotto falso nome - come amministratore di sistemi in uno studio legale di Denver, come informatico in un ospedale di Seattle con il nome di Brian Merril - pur continuando a fare ciò che sa fare meglio: hackerare i sistemi.

Secondo Mitnick, lo ha aiutato molto il fatto che le autorità statunitensi abbiano utilizzato una pessima foto che lo rendeva difficilmente riconoscibile nella vita reale.

Mentre le autorità inseguivano la sua ombra, Kevin è riuscito a penetrare in decine di reti informatiche. Tra i suoi obiettivi c'erano aziende di telecomunicazioni, provider di Internet, produttori di sistemi operativi e giganti della telefonia mobile. L'elenco di coloro che ha colpito include: Motorola, Nokia, Novell, Sun Microsystems e persino il Dipartimento della Motorizzazione della California. Ha letto le e-mail altrui, estratto password, modificato impostazioni di rete e, secondo il Dipartimento di Giustizia degli Stati Uniti, rubato software per un valore di milioni di dollari. Tra questi, il codice sorgente del MicroTAC Ultra Lite, il telefono cellulare di punta di Motorola del 1991.

Vale la pena di ricordare che Mitnick ha persino interferito con il funzionamento degli interruttori di New York e della California, cioè ha letteralmente controllato a distanza il traffico telefonico delle megalopoli. E tutto questo non per soldi, ma per dimostrare che il sistema è solo un insieme di vulnerabilità, e se le vedi tutte, sei il re.

La sua vita in fuga non è una fuga. È una dimostrazione. Una dimostrazione di quanto lontano possa arrivare una persona che non solo sa come funziona il sistema, ma non crede nella sua autorità. Nei circoli di hacker, diventa non solo un "professionista" ma una leggenda che infrange tutto, dal codice delle leggi al codice del firmware.

Game over: come Kevin Mitnick è stato catturato all'1:30 del mattino utilizzando un ripetitore cellulare

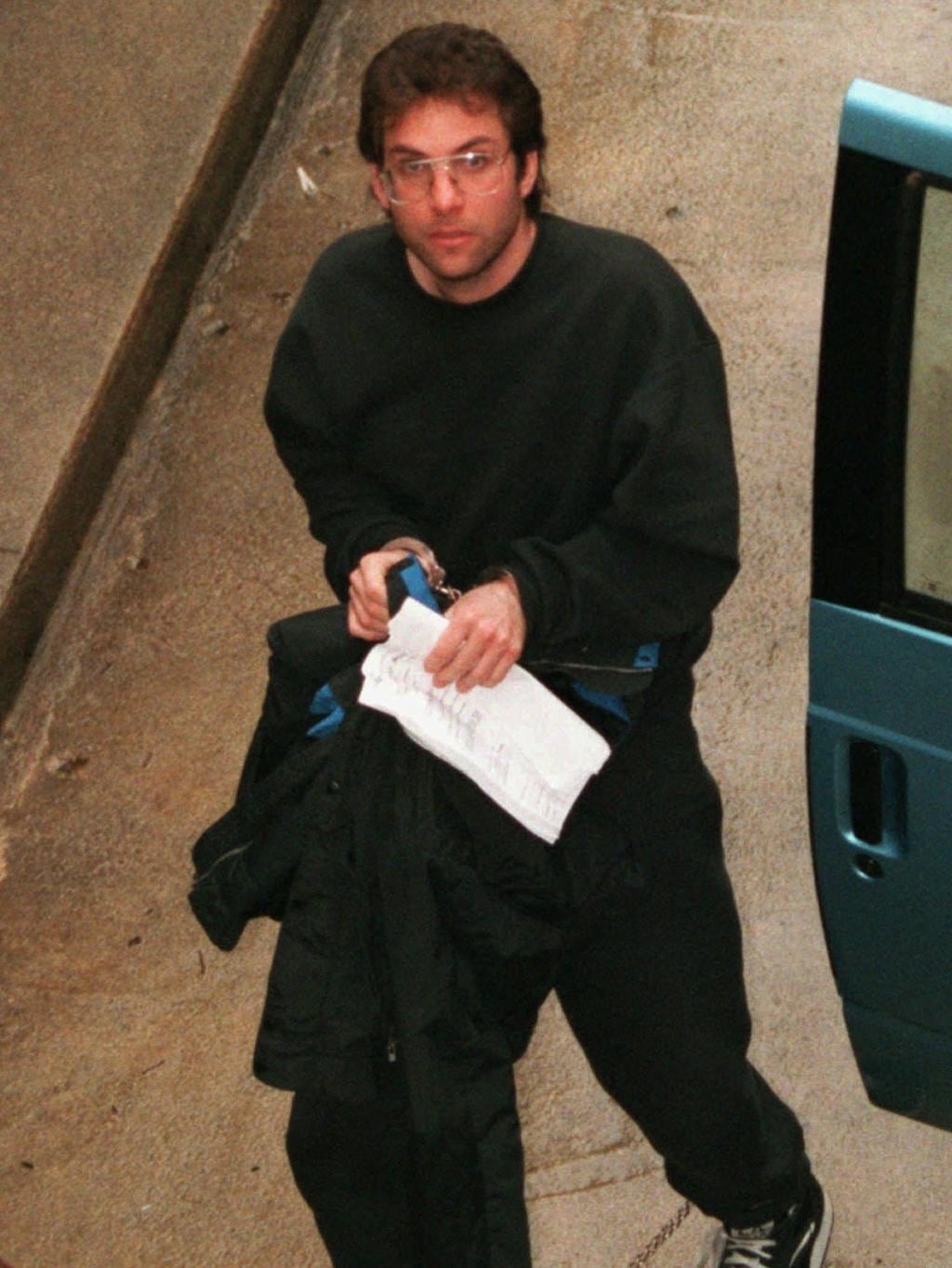

Nel febbraio 1995, l'FBI decise che il ragazzo era spacciato. Iniziò una grande battaglia informatica di due settimane, che si concluse all'1:30 del 15 febbraio a Raleigh, nella Carolina del Nord. All'epoca Mitnick aveva 31 anni.

Kevin Mitnick è stato "spifferato" non dalla polizia, non da un agente cinematografico, ma da un altro hacker, uno dei più potenti tecnici degli anni '90. Tsutomu Shimomura è stato il primo ad essere scoperto: Tsutomu Shimomura, un ricercatore del San Diego Supercomputer Centre che aveva solo un anno in meno di Mitnick. Mitnick, nello stile di un classico cyber-ego, si introdusse nel suo computer... proprio il giorno di Natale. Shimomura non glielo ha perdonato e ha partecipato personalmente alla caccia. Ha rintracciato il segnale telefonico di Mitnick attraverso un ripetitore e ha passato le coordinate all'FBI.

Per chi vuole saperne di più: la lotta tra Mitnick e Shimomura

Il giorno di Natale del 1994, Kevin Mitnick si introdusse nella rete domestica di Tsutomu Shimomura, un noto esperto di sicurezza informatica. Utilizzò una sofisticata tecnica di spoofing IP combinata con la predizione della sequenza TCP, una tecnica che all'epoca era appena uscita dai laboratori. In questo caso, un hacker camuffa il proprio indirizzo per far credere che il sistema sia accessibile a qualcuno di cui ci si fida. Poi, senza vedere le risposte del sistema, l'hacker indovina il "codice segreto" (un numero nei messaggi che il sistema invia in risposta). È come entrare in una cassaforte scegliendo la combinazione giusta senza sentire lo scatto della serratura.

Lo scopo dell'hack era probabilmente la ricerca e gli strumenti di Shimomura per lavorare con la sicurezza delle reti cellulari. Il fatto che Mitnick abbia scelto Shimomura per l'attacco non è una coincidenza, ma un tentativo deliberato di ottenere informazioni molto specifiche.

Poco dopo l'incidente, la segreteria telefonica di Shimomura ha iniziato a ricevere strani messaggi (il loro archivio è disponibile sul sito web del libro di Shimomura) con un accento pseudo-asiatico e frasi come "Il mio kung fu è migliore del tuo". Queste minacce sono state immediatamente collegate a Mitnik, facendone non solo un hacker, ma anche un audace troll. In seguito, però, si è scoperto che le telefonate erano opera di un burlone esterno, il 31enne Zeke Shif, un appassionato di film di kung fu che non aveva nulla a che fare con l'hack. Tuttavia, a questo punto, i media erano già riusciti a far diventare queste frasi sprezzanti parte del mito di Mitnick.

Shimomura prese l'attacco come un insulto personale e si mise alla ricerca. Ha implementato un sistema di monitoraggio del traffico Internet sui servizi in cui era coinvolto l'hacker, come The WELL e Netcom. Utilizzando i propri strumenti, l'analisi dei log e la collaborazione con l'operatore di telecomunicazioni Sprint, ha scoperto che Mitnick utilizzava un modem mobile e ha individuato l'area esatta della sua attività: la città di Raleigh, nel North Carolina. Lì, insieme all'FBI, Shimomura ha condotto la caccia all'uomo finale, utilizzando scanner a radiofrequenza per individuare un appartamento specifico in un grattacielo.

La notte del 15 febbraio 1995, l'FBI, con l'assistenza di Shimomura, perquisì l'appartamento 202, dove Mitnick alloggiava.

Quando gli agenti entrarono nell'appartamento, trovarono tutto ciò di cui un hacker in fuga avrebbe avuto bisogno: telefoni cellulari clonati, più di 100 codici per numeri falsi, documenti falsi, nomi falsi e - come disse in seguito lo stesso Mitnick - un sincero riconoscimento delle competenze tecniche di Shimomura. Non c'erano rancori, ma solo rispetto tra due giocatori, uno dei quali aveva perso.

Kevin Mitnick, ammanettato, entra nel tribunale degli Stati Uniti dopo il suo arresto. Illustrazione: Herald Sun

Poi è iniziata la sfilata di accuse:

- 14 accuse di frode telematica

- 8 casi di possesso di accessi e dispositivi illegali

- intercettazione di comunicazioni elettroniche

- accesso non autorizzato a un computer federale

- violazione delle condizioni di rilascio preventivo

Tutto ciò avviene sullo sfondo delle accuse di furto e copia di software in aziende come Motorola, Sun Microsystems, Nokia, Novell e altre.

Il Dipartimento di Giustizia degli Stati Uniti stima che le perdite abbiano raggiunto i milioni di dollari.

Ma mentre i documenti del tribunale lo fanno sembrare un piano di frode informatica pianificato, Mitnick stesso ha insistito sul fatto che non era avido, ma solo intellettualmente curioso. Era interessato a "posso farlo", non a "quanto ci guadagnerò". E sembra che sia stato vero. Non ha rubato denaro, non ha venduto conti. Si limitava a hackerare le reti per il piacere di farlo, non per il profitto.

"Buy Freedom": come Kevin Mitnick è uscito di prigione, ma non del tutto libero

Dopo quattro anni in un centro di detenzione preventiva (sì, è rimasto lì più a lungo di quanto alcune persone rimangano sposate), Mitnick ha accettato un accordo con l'ufficio del pubblico ministero. Perché ci è voluto così tanto? Perché i pubblici ministeri non erano in grado di provare tutte le accuse: molte accuse di alto profilo erano appese senza prove.

Il risultato: 4 accuse di frode telefonica, 2 accuse di frode informatica e un'accusa di intercettazione di comunicazioni. E tutto questo al posto di un grande spettacolo giudiziario che stava per iniziare. Dal punto di vista del pubblico ministero, si trattava di un compromesso perché le prove erano "libere". Da parte di Mitnik, era un'occasione per non marcire in cella fino alla pensione.

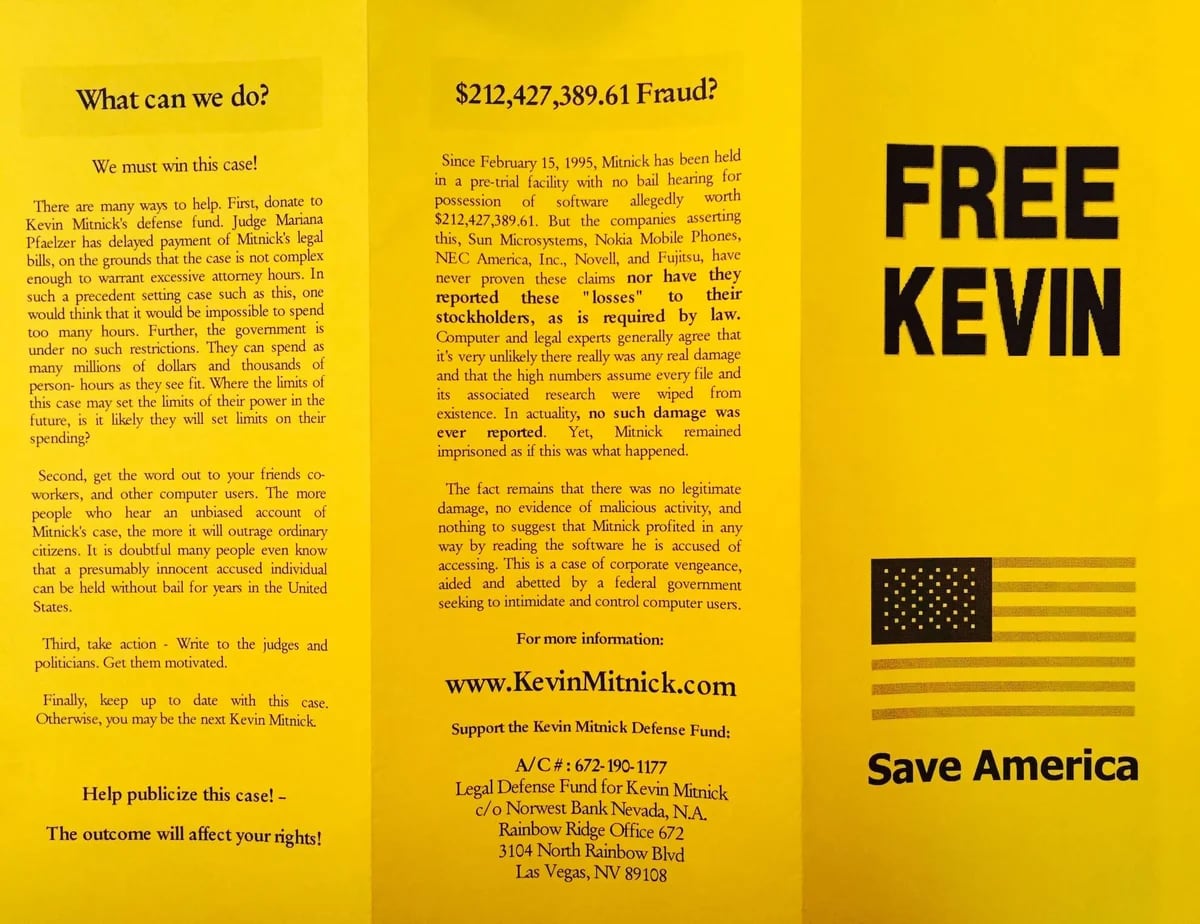

Il suo arresto e il processo sono diventati un evento nazionale: alcuni hanno chiesto pene severe, mentre altri hanno scandito "Kevin libero", sottolineando che i suoi crimini erano più acrobazie tecniche che vere e proprie atrocità. Questo ha alimentato il dibattito: cosa è più importante - una minaccia o una sfida al sistema? E tutti gli hacker sono criminali o alcuni di loro vogliono solo capire come funziona il mondo a livello di byte?

Opuscolo "Free Kevin". Illustrazione: mitnicksecurity.com

Il giudice Mariana Pfaelzer ha emesso la sentenza il 10 agosto 1999: 46 mesi di carcere (compreso il tempo già scontato), più 22 mesi per aver violato le condizioni di sorveglianza risalenti al 1989. Un totale di 5 anni.

E ora la parte migliore (se siete Mitnik): Invece del milione e mezzo di dollari di risarcimento richiesto dall'ufficio del procuratore, gli è stato dato un modesto assegno di 4.125 dollari.

Evidentemente, il tribunale non credeva a perdite mitiche di milioni di dollari. O forse ha semplicemente riconosciuto che il ragazzo stava fingendo di essere un "ladro hacker" più di quanto non lo fosse in realtà.

Quando Kevin Mitnick fu finalmente rilasciato dalla prigione federale il 21 gennaio 2000, sembrava un lieto fine. Ma la libertà era accompagnata da un tale "accordo di licenza" che alcuni utenti non cliccano nemmeno sui termini e le condizioni. Durante i tre anni di liberazione condizionale, infatti, gli fu vietato di utilizzare qualsiasi cosa dotata di processore e anche solo di un battito di ciglia.

Poteva usare solo un telefono fisso

Ma telefoni cellulari, computer, modem, stampanti, software, unità flash, registratori di cassa, calcolatrici con memoria sono tabù. Lavorare nel settore informatico? Scordatelo. Non lo avrebbero assunto nemmeno in un negozio 7-Eleven perché il registratore di cassa è un "dispositivo computerizzato". Naturalmente, Mitnik non poteva sopportare questa prigione digitale e ha intentato una causa, ottenendo il permesso di usare Internet nel dicembre 2001. In seguito, ha persino ricevuto una licenza di radioamatore, poiché la Commissione federale per le comunicazioni lo ha riconosciuto come "socialmente riabilitato".

Come premio del sistema, gli è stata concessa una clausola "non sei Hollywood": per sette anni gli è stato vietato di fare soldi con libri, film o qualsiasi contenuto basato sulle sue avventure di hackeraggio, in conformità con la"legge del figlio di Sam", un espediente legale degli Stati Uniti che vieta ai criminali di fare soldi con la loro fama. In altre parole, se si uccide qualcuno, si rapina una banca o si hackera il Pentagono e poi si decide di scrivere un libro o di girare un film, non si possono fare milioni trasformando la propria biografia in un modello di business.

Per chi vuole saperne di più: "Il mito di Kevin Mitnick"

di

di

Nella sua autobiografia (che l'editore ha rifiutato di includere nel libro), Kevin Mitnick accusa il giornalista del New York Times John Markoff di aver deliberatamente distorto i fatti e di aver creato l'immagine di un "cybermostro" capace di spegnere la rete telefonica premendo un pulsante. Secondo Mitnick, è stato grazie a queste esagerazioni dei media che è diventato "l'hacker più pericoloso d'America" prima ancora di essere processato. Mitnick sottolinea che le sue capacità tecniche erano tutt'altro che magiche e le dichiarazioni di Markoff sono diventate una fonte di miti che hanno solo peggiorato la sua situazione legale.

Mitnick si è particolarmente indignato per il fatto che Markoff sia stato in seguito coautore del libro Takedown (da cui è stato tratto l'omonimo film ) insieme a Tsutomu Shimura, lo stesso esperto che ha aiutato l'FBI a rintracciare e arrestare l'hacker. Secondo Mitnick, si trattava di un evidente conflitto di interessi, perché il giornalista non si limitava a scrivere degli eventi, ma diventava parte della storia che stava presentando al pubblico. In particolare, Mitnik ha scritto:

""Nel suo articolo diffamatorio, Markoff ha falsamente affermato che avevo intercettato l'FBI (non l'avevo fatto); che ero entrato nei computer del NORAD (che non sono collegati a nessuna rete esterna); e che ero un "vandalo" informatico, nonostante il fatto che non avessi mai danneggiato intenzionalmente nessun computer a cui avevo avuto accesso"".

In generale, anche dopo il suo rilascio, Mitnik è stato trattato come una persona in grado di rompere qualcosa con un semplice sguardo. E mentre alcuni la chiamavano sicurezza preventiva, altri la vedevano come una molestia digitale con il prefisso "analogico".

Da hacker a difensore degli hacker: come Kevin Mitnick è diventato un consulente di sicurezza informatica

Dopo essere stato rilasciato dal carcere nel gennaio 2000, Kevin Mitnick non si è limitato a rientrare nel mondo digitale, ma lo ha fatto con una tale forza che gli hacker hanno preso i loro router. Invece di nuovi hack, ha iniziato a "violare" legalmente i sistemi, ma per soldi, con contratti, NDA e presentazioni in PowerPoint.

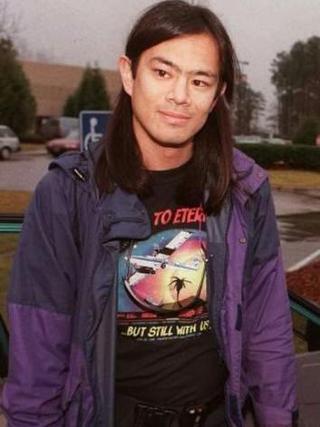

L'hacker Adrian Lamo (arrestato nel 2003), Kevin Mitnick e l'hacker Kevin Poulsen (rilasciato dal carcere nel 1996) - foto circa 2001. Illustrazione: Вікіпедія

Nel 2003 Mitnick ha fondato la sua società , Mitnick Security Consulting, LLC, ed è diventato ufficialmente un problema per le reti aziendali poco protette. Il suo team, il "Global Ghost Team", conduceva test di penetrazione, test di ingegneria sociale, analisi degli incidenti e audit delle vulnerabilità. E, come si vantavano, avevano un tasso di successo del 100% nei test di credulità umana. Tradotto, se avete un ufficio, una posta e delle persone, Mitnick sa come farvi arrivare alla reception con un semplice ed educato "Salve, sono del supporto tecnico".

Kevin Mitnick, fondatore di Mitnick Security Consulting. Illustrazione: mitnicksecurity.com

Nel 2011 è diventato Chief Hacking Officer di KnowBe4, una società di formazione per l'alfabetizzazione informatica. Qui ha creato il corso Kevin Mitnick Security Awareness Training (KMSAT), che spiega come evitare il phishing, lo spam, i trojan regalati dai "capi" e i PDF magici che fingono di essere fatture ma rivelano una sorpresa in stile ransomware.

Tra i clienti di Mitnick figurano aziende Fortune 500, agenzie governative e persino tribunali, dove ha agito come esperto in casi di criminalità informatica. Invece di un fascicolo di polizia, ora aveva studi di casi, un distintivo da relatore e il titolo ufficiale di "l'uomo che sa come funziona dall'interno". Il suo passaggio dal lato oscuro a quello chiaro ha dimostrato che anche un ex hacker può diventare qualcuno che insegna agli altri come evitare di essere violati, non solo sistematicamente, ma anche psicologicamente.

I libri di Kevin Mitnick si leggono come thriller

Oltre a violare i sistemi (ora legali) e a parlare alle conferenze informatiche, Kevin Mitnick ha violato un altro sistema: quello editoriale. I suoi libri sono letti da professionisti IT, dirigenti e da chi vuole semplicemente sapere come evitare di diventare "vittima di un'innocente e-mail con l'oggetto 'Urgente, aprire'".

Con i suoi libri, Mitnick ha avvicinato l'hacking a un pubblico più vasto, senza snobismi da geek, ma con tutta la profondità dell'argomento. Perché quando qualcuno che girava con i firewall per aggirare la legge te lo racconta, non è solo informazione, è esperienza diretta.

L'arte dell'inganno

Nel 2002 Mitnick ha pubblicato il suo primo e forse più famoso libro, L'arte dell'inganno. In esso Mitnick non solo parlava di ingegneria sociale, ma mostrava anche quanto fosse facile ingannare una persona se si conoscevano i tasti da premere. Il tutto attraverso storie fittizie ma realistiche che spaventano anche gli utenti più esperti. E, soprattutto, non solo storie spaventose, ma anche consigli specifici su come resistere a tutto questo.

L'arte dell'invasione

Nel 2005, Mitnick ha fatto un ulteriore passo avanti e ha pubblicato L'arte dell'intrusione, una raccolta di casi reali: come gli hacker sono penetrati nei sistemi, cosa hanno fatto e cosa aspettarsi se la vostra sicurezza è al livello di "chi ci violerà". Una guida pratica per chi non vuole finire in un elenco simile di "vittime delle avventure dell'hacker #XYZ".

Un fantasma nei fili

Nel 2011 abbiamo pubblicato quello che tutti i fan stavano aspettando: l'autobiografia Ghost in the Wires. È come un film in formato libro: racconta i suoi hack, le sue fughe, i suoi trucchi, i suoi tribunali, l'FBI e il suo completo cambiamento di vita. Una storia in stile "era l'hacker più pericoloso - è diventato un bestseller del New York Times".

L'arte dell'invisibilità

E infine, nel 2017, L'arte dell'invisibilità. Si tratta di una guida per chi vuole passare inosservato nel mondo digitale: come non apparire su Internet, proteggere la propria privacy, non beccarsi pubblicità a calzino dopo una sola menzione in una conversazione e non diventare preda dei cyberstalker.

Da antagonista ad architetto della sicurezza

Da quando è uscito dall'ombra, Kevin Mitnick non solo ha scritto libri e fatto da consulente per le aziende, ma ha anche fatto il tutto esaurito come oratore pubblico. Ma non si trattava di un discorso del tipo "premi F5 per rinfrescare le tue conoscenze". I suoi discorsi erano come un vero e proprio film dal vivo: con hacking, dimostrazioni e phishing dal vivo che facevano sudare anche i professionisti IT più esperti.

Mitnick si è esibito regolarmente in eventi di alto livello, tra cui la leggendaria DEF CON, una conferenza che riunisce tutti, dagli hacker bianchi alle persone in nero che non riconoscono il pulsante "logout". A volte la sua presenza ha suscitato polemiche: uno che ha violato il Pentagono stava mostrando come impostare un antivirus. Ma era sicuro di sé e ha dimostrato che chi meglio di un ex hacker può mostrarvi esattamente dove il vostro forno del centro dati non è protetto.

Kevin Mitnick tiene una presentazione all'evento Cyber Incursion nel 2018. Illustrazione: mitnicksecurity.com

La sua specialità sono le dimostrazioni dal vivo degli hack: come rubare una password attraverso un'e-mail di phishing in un minuto, o come far sì che un amministratore dia accesso a tutto con una semplice chiamata. La reazione del pubblico è stata inequivocabile: prima le risate, poi il panico, infine l'inserimento nella lista di controllo per lunedì.

Questi discorsi hanno reso il complesso e solitamente noioso argomento della sicurezza informatica più vicino ai comuni mortali. Mitnick non si è limitato a spaventare, ma ha spiegato, mostrato e insegnato. Ha anche dimostrato che un ex hacker può non solo hackerare, ma anche costruire fiducia, un sistema di sicurezza e persino una carriera sul palco con un puntatore laser in mano. Ecco una di queste dimostrazioni dal suo canale ufficiale di YouTube. Nel video del 2021, dimostra come ha ottenuto l'accesso all'ufficio della banca utilizzando una carta d'accesso clonata (e come l'ha clonata attraverso tecniche di ingegneria sociale, organizzando un incontro con un agente immobiliare che aveva una carta d'accesso e lavorava nello stesso grattacielo della banca):

Il 16 luglio 2023, all'età di 59 anni, Kevin Mitnick ha perso la sua battaglia contro il cancro al pancreas e con lui è finita un'epoca. Un'epoca in cui un hacker con una cattiva reputazione si è trasformato in un evangelista dell'igiene informatica e l'ingegneria sociale ha smesso di essere solo uno strumento di attacco per diventare un argomento di formazione aziendale.

Fin da giovane, Mitnick ha dimostrato che la falla principale in ogni difesa non è il software, ma la persona.

I suoi hack, come la penetrazione del leggendario sistema DEC Ark, hanno aperto gli occhi a molte aziende: non tutto finisce con un antivirus e un firewall. L'ingegneria sociale è diventata l'arma principale - e allo stesso tempo il tallone d'Achille - di intere aziende. È grazie ai suoi casi che questo termine ha smesso di essere di nicchia ed è diventato un argomento imprescindibile per chiunque gestisca almeno un microonde connesso al Wi-Fi.

I suoi corsi di formazione, i suoi libri e i suoi discorsi hanno gettato le basi per un nuovo atteggiamento nei confronti degli hacker: non solo come minaccia, ma come potenziale risorsa. La sua vita è ora un esempio di trasformazione digitale: da uomo temuto dai professionisti dell'IT e dai giudici a esperto ascoltato da CISO e CEO. E Mitnick ha dimostrato che anche se un tempo si era un "cavaliere oscuro dei terminali", non si tratta di una condanna. Se sai come violare un sistema, puoi insegnare come proteggerlo.

In conclusione.

Mitnick rimarrà per sempre uno dei personaggi più influenti nella storia della sicurezza informatica. Ha dimostrato che la più grande vulnerabilità di qualsiasi sistema è una persona con un badge e l'accesso alla rete interna. Il suo lavoro presso Mitnick Security Consulting e KnowBe4 definisce ancora oggi lo standard per la formazione e la protezione dall'ingegneria sociale. È ironico che proprio l'hacker che un tempo avvolgeva le braccia a questi sistemi abbia poi contribuito a rafforzarli.

I suoi libri, da L'arte dell'inganno a L'arte dell'invisibilità, non sono solo guide, ma un'arma da tavolo contro l'ingenuità digitale. Offrono uno sguardo alla mentalità di un hacker, non ai film hollywoodiani, ma alla realtà, dove fare clic su un'e-mail falsa può far perdere più di un file.

Mitnick ha lasciato un'eredità complessa ma importante. È stato un antagonista, un mentore e un simbolo del fatto che anche l'hacker più pericoloso può ripartire e diventare un alleato nella lotta contro il caos digitale. La sua vita ci ricorda che la sicurezza informatica non riguarda solo la tecnologia, ma soprattutto le persone. E la lotta per questo continua.

Per chi vuole saperne di più

- La storia di John Carmack: il padre di tutti gli sparatutto

- Cos'è la crittografia post-quantistica?

- Come si ritirano i bitcoin nella Darknet: i truffatori hanno usato un browser Tor modificato per rubare decine di migliaia di dollari

- "Il Bitcoin è un nuovo oro digitale: intervista a Sergey Bazanov, autore di Bitcoin per tutti

- Le professioni del futuro: Analista di Big Data